— pronto 2010/12/12 19:09

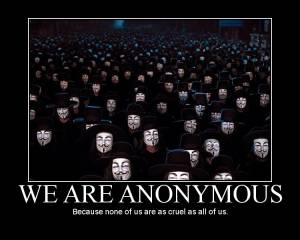

Die Wikileaks Anhänger schlagen zurück und verabreden sich auf Twitter oder anderen sozialen Netzwerken zu Großangriffen auf Firmen die Wikileaks den Hahn abgedreht haben. Wie die Lemminge versuchen sie die Server der »feindlichen« Unternehmen in den digitalen Abgrund zu stürzen und nicht selten sich selbst gleich mit. Mit DDoS Attacken (Distributed Denial of Service1)) werden die Zielserver auf einen Schlag mit tausenden unsinnigen Anfragen bombardiert und somit in die Knie gezwungen, zumindest wird das damit versucht. Wobei davon auszugehen ist, dass die meisten betroffenen Unternehmen Erfahrung mit so etwas haben und bereits geeignete Gegenmaßnahmen integriert haben. Aber man wollte die Server dieser Unternehmen auch gar nicht lahm legen, sondern vielmehr die Aufmerksamkeit der Öffentlichkeit wecken, so die Aktivistengruppe »Anonymous«2), welche sich zu diesen Angriffen bekannt hat. Zumindest dieses Ziel scheint gelungen, wenn man sich so die Newsticker der vergangenen Woche vor Augen hält. Die Gruppe selbst wurde allerdings schon bald selbst zum Opfer, die Betreiber dieser SocialNetworks haben kurzerhand die Accounts von Anonymous in einer Art Selbstzensur gesperrt und somit die Verbreitung von weiteren Aufrufen zum Widerstand blockiert.

»Wie wird man Aktivist bei Anonymous?« wird sich sicherlich der ein oder andere fragen. Einfacher als man denkt, so einfach, dass davon auszugehen ist, dass viele reflexartig freiwillig Mitglied eines Bot Netzwerks3) geworden sind. Bot Netzwerke sind zusammengeschlossene Rechner, welche idR mit Programmen infiziert sind, welche die Kontrolle an einen Bot-Master abgeben und auf dessen Befehle warten. Der Bot-Master kann nun seine Bots (idR sind das viele tausend infizierte Rechner) anweisen zB zu einem bestimmten Zeitpunkt den Server XY zB mit der oben bereits erwähnten DDoS Attacke lahm zu legen. Um sich freiwillig einem solchen Bot Netz anzuschließen muss man die Clientsoftware selbst installieren. Verrückt, da wird von Malware Entwicklern jedes Mittel (meist illegale) genutzt um solche Programme auf fremde Rechner zu bekommen und dann installieren die Opfer es sogar freiwillig. Der derzeit vermutlich prominenteste Vertreter dieser Gattung dürfte LOIC (Low Orbit Ion Cannon4)) sein, was von der Aktivisten Gruppe Anonymous, welche mit ähnlichen Aktionen gegen Scientology bereits schon Schlagzeilen gemacht hat, jetzt auch genutzt wird, um die Angriffe auf Amazon, MasterCard, Paypal usw. durchzuführen. Mehr als 30.000 Downloads von LOIC wurden alleine in der ersten Dezember Woche 2010 registriert.

Ist das Gefährlich? Sagen wir mal so, harmlos ist es nicht. Ohne geeignete Maßnahmen, welche den eigenen Anschluss anonymisieren, lassen sich die Beteiligten eines solchen Angriffs rasch ermitteln, je nachdem ob sich Staatsanwaltschaft oder andere Ermittlungsbehörden in die Sache einschalten und die Provider zur Herausgabe der Verbindungsdaten zwingen oder nicht. Außerdem kann man nicht sicherstellen, dass der Bot-Master auch die Ziele wirklich verfolgt, welche er vorgibt. Als Anonymisierer kann man zB Tor5) verwenden. Hat man Tor auf seinem Rechner installiert, kann man praktisch auf Knopfdruck die eigene Verbindung durch ein Proxy Netzwerk routen, bevor man beim eigentlichen Zielserver ankommt. Der Zielserver sieht als Absender nur den letzten Tor-Proxy und kann bei forensischen Untersuchungen nur noch verschwindend wenig weitere Informationen über den eigentlichen Absender liefern, je nachdem welches Kommunikations-Protokoll verwendet wird. Das Tor-Netzwerk selbst schützt sich mit rasch wechselnden Routen und Servern, um nicht selbst beim Zielserver als Tor-Server erkannt zu werden. Meine persönliche Einschätzung zur Tor-Anonymisierung ist nicht ganz ohne Kritik. Als mittlerweile feste Institution zur Anonymisierung ist davon auszugehen, dass Tor selbst bereits infiltriert sein könnte. Das Sicherheitsbedürfnis vieler Staaten ist mittlerweile, getrieben durch die Terrorabwehr, so exorbitant geworden, dass sie es einfach nicht zulassen können, solchen Kanäle bzw. Netzwerken keine Aufmerksamkeit zu schenken. Im vorliegenden Fall dürfte die Verwendung von Tor bereits grenzwertig sein, die Betroffenen sind einfach zu mächtig, wobei nicht zwingend ein erkennbarer Grund vorhanden ist, ein paar Internetaktivisten aufzuspüren. Wer sich aber wirklich vor mächtigen Gegnern verstecken muss, tut gut daran weitere Maßnahmen zu ergreifen, um unerkannt zu bleiben…

Man kann auch an den Maßnahmen der Wikileaks Gegner sehr gut erkennen, welch hohe IT-fachliche Kompetenz dahinter steckt. Anfänglich wurde ebenfalls versucht die Wikileaks Server mit DDoS Attacken lahm zu legen aber die Maßnahmen haben sich schnell geändert. Man kann davon ausgehen, dass die DDoS Attacken gegen Wikileaks nur die erste Phase gewesen ist, um Zeit zu gewinnen. Gleichzeitig wurde politischer Druck auf die Provider ausgeübt, die Wikileaks Seiten und Konten zu sperren. Technisch jedoch wurde als weitere Maßnahme ein Angriff auf DNS Server durchgeführt, welche die Aufrufe der Wikileaks Webseiten auf andere Server umleitet, wo dann eine Spionagesoftware auf dem Rechner installiert wurde, welcher versucht hat die Wikileaks Seite zu öffnen. Peter Welchering6) dazu in einem Interview von Deutschlandfunk:

[…]Zunächst waren das auch verteilte Denial-of-Service-Attacken, es waren aber auch dann gezielte Denial-of-Service-Attacken, und das war eigentlich der Anfang dieser Attacken, das stellte sich so am vergangenen Wochenende dar. Diese Attacken konnten übrigens zu einem Server zurückverfolgt werden, der in Maryland steht und dieser Server ist in der Vergangenheit bereits dadurch aufgefallen, dass von dort Steuerungsbefehle aus der NSA-Zentrale in Washington zurückverfolgt werden konnten. Die National Security Agency, die NSA, ist ja sowas wie der IT-Geheimdienst der USA. Allerdings haben es die WikiLeaks-Gegner dann nicht bei einfachen Denial-of-Service-Attacken belassen, sondern haben auch noch Exploits eingesetzt, also Angriffssoftware, die Sicherheitslücken ausnutzt. Und hier haben sie in erster Linie einen Speicherüberlauf erzeugt und den auch genutzt, um eine Schadsoftware auf die Name-Server zu bringen, die den WikiLeaks-Eintrag aus der Datenbank für das Domainname-System einfach rauslöscht. In anderen Fällen ist da ein klassisches DNS-Spoofing von den WikiLeaks-Gegnern betrieben worden. Das heißt, wer auf die WikiLeaks-Server wollte, ist einfach auf einen anderen Server umgeleitet worden. Und dort wurde eine Spionagesoftware auf die PCs gespielt, mit der Zugriffe auf die bekannten IP-Adressen der WikiLeaks-Server gesucht wurden. Und dann wurden auch damit Dateien gescannt, und zwar nach dem netten bekannten Stichwort "Cablegate".7)

Das zeugt nicht nur von hoher fachlicher Kompetenz und Professionalität sondern auch von hohem Interesse, Wikileaks an der Veröffentlichung der vertraulichen Depeschen zu hindern. Dazu sind in der Kürze der Zeit nicht viele Institutionen in der Lage und wenn man die Interessenlage analysiert, wird es nicht schwer sich auszumalen, dass dahinter keine Hacker im klassischen Sinne stecken, sondern zumindest staatlich geförderte, wenn nicht sogar Regierungsbehörden selbst. Wer sich also Wikileaks verpflichtet fühlt oder mit ihnen sympathisiert, tut gut daran jetzt nichts Unüberlegtes zu tun. Man könnte schnell zwischen die Fronten geraten. Ich möchte jetzt nicht so populistische Ausdrücke wie »Cyberwar« oder »Internetkrieg« benutzen aber es lässt sich schon erkennen, dass die Zeiten der digitalen Anarchie im Internet wohl endgültig vorbei sind…